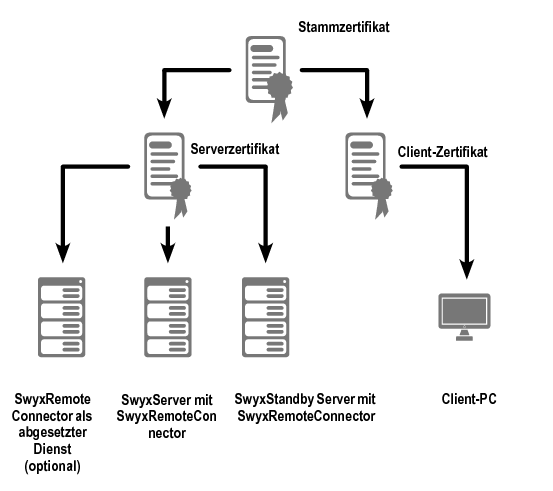

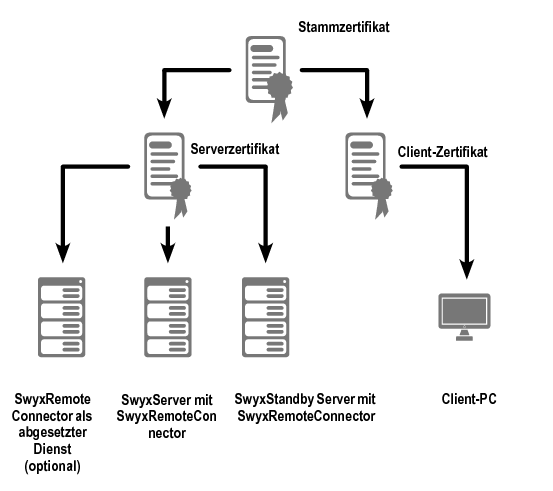

Stammzertifikat | X509v3 Basic Constraints: critical CA:TRUE X509v3 Key Usage: Certificate Sign, CRL Sign |

Serverzertifikat | X509v3 Basic Constraints: CA:FALSE X509v3 Key Usage: Digital Signature, Non Repudiation, Key Encipherment X509v3 Extended Key Usage: TLS Web Server Authentication |

Client-Zertifikat | X509v3 Basic Constraints: CA:FALSE X509v3 Key Usage: Digital Signature, Non Repudiation, Key Encipherment X509v3 Extended Key Usage: TLS Web Client Authentication |

Stammzertifikat, nur öffentlicher Schlüssel | Lokaler Computerspeicher („Computerkonto“) | Deutschsprachiges Betriebssystem: Zertifikate (Lokaler Computer) | Vertrauenswürdige Stammzertifizierungsstellen | Zertifikate Englischsprachiges Betriebsystem: Certificates (Local Computer) | Trusted Root Certificates | Certificates |

Serverzertifikat (inkl. privatem Schlüssel) | Lokaler Computerspeicher („Computerkonto“) | Deutschsprachiges Betriebsystem: Zertifikate (Lokaler Computer) | Eigene Zertifikate | Zertifikate Englischsprachiges Betriebsystem: Certificates (Local Computer) | Personal - Certificates | Certificates |

Clientzertifikat (inkl. privatem Schlüssel) | Aktueller Benutzerspeicher („Eigenes Benutzerkonto“) | Deutschsprachiges Betriebsystem: Zertifikate - Aktueller Benutzer | Eigene Zertifikate | Zertifikate Englischsprachiges Betriebsystem: Certificates - Current User | Personal | Certificates |